Cykl życia IoT

Wdrożyć: Cykl życia urządzenia IoT rozpoczyna się od momentu jego wdrożenia (to znaczy, wbudowany w czujniki, mikroprocesory, siłowniki, zsynchronizowane z aplikacją lub oprogramowaniem IoT, sieć komunikacyjna, i system w chmurze, itp.), oraz przypisanie i kod identyfikacyjny.

Monitor: Następnie wdrożone urządzenie IoT, monitoruje osobę, lub parametry, lub czymkolwiek jest IoT, który definiuje urządzenie. Urządzenie z kolei jest monitorowane przez główny system sterowania, a jego ruchy są śledzone.

Praca: Urządzenie IoT działa następnie w trybie pracy, wykonując swoją funkcję poprzez wykrywanie i rejestrowanie danych oraz przechowywanie w systemie w chmurze.

Zarządza: Urządzenie następnie komunikuje uzyskane dane z serwera w chmurze z innymi urządzeniami IoT za pośrednictwem ustalonego protokołu sieciowego. Aby przeanalizować dane za pomocą aplikacji IoT i uzyskać przydatne wyniki.

Aktualizacja: Będziesz musiał przeprowadzać okresowe aktualizacje na urządzeniu IoT, ponieważ producenci zawsze wypuszczają nowe aktualizacje z każdym postępem technologicznym. Urządzenie IoT aktualizuje również użytkownika za pośrednictwem Aplikacji IoT jako interfejs użytkownik-czujniki czujników i użytkowników decyzji, Informacja, i uzyskane dane.

Likwidacja: Ponieważ nic nie trwa wiecznie, Twoje urządzenie IoT będzie musiało kiedyś zostać wycofane z eksploatacji.

Wyzwania Internetu Rzeczy (IoT) podanie

Korzyści zapewniane przez IoT są ogromne i wierzę, dość oczywiste, ale, wraz z ogromnymi korzyściami, jakie niesie, towarzyszą temu różne wyzwania, niektóre z nich są wymienione poniżej;

Bezpieczeństwo i prywatność

Jest to prawdopodobnie najbardziej palący problem, przed którym stoi IoT. Ze względu na potrzebę połączenia IoT z Internetem, daje cyberprzestępcom możliwość dostępu do informacji i wykonywania innych perwersyjnych działań przy użyciu urządzeń IoT jako środka do uzyskania dostępu. Pobłażliwe bezpieczeństwo zapewniane przez niepokojąco duży odsetek producentów urządzeń nie pomaga w tej sytuacji.

Przy odpowiednich środkach zapobiegawczych, można, jeśli nie, wyeliminować ten problem, przynajmniej zmniejsz go do pewnego stopnia. Pod tym względem, Prywatność jest niestety inna. Jest nieuniknione, że przy ilości urządzeń IoT potencjalnie dostępne informacje, prywatność zmniejszy się.

Udostępnianie i zarządzanie danymi

Na problem udostępniania danych składa się wiele różnych kwestii, które mogą mieć wpływ na zastosowanie IoT. Obejmują one;

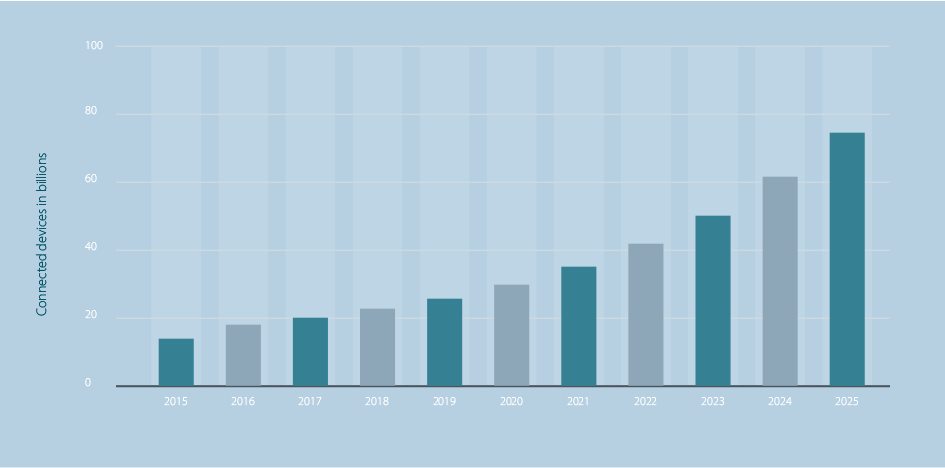

- Ogromny i stale rosnący przyrost danych w ostatnich latach.

- Zmniejszenie opóźnienia danych między interakcjami maszyna-maszyna spowodowane wzrostem danych.

- Stale rosnąca technika udostępniania danych między wieloma urządzeniami.

Infrastruktura

Powinieneś to wiedzieć od teraz, infrastruktura zdolna do efektywnej obsługi tak ogromnych danych na całym świecie nie jest jeszcze powszechnie dostępna.

Jak działają urządzenia IoT?

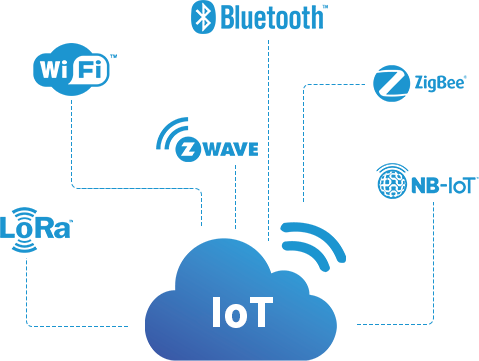

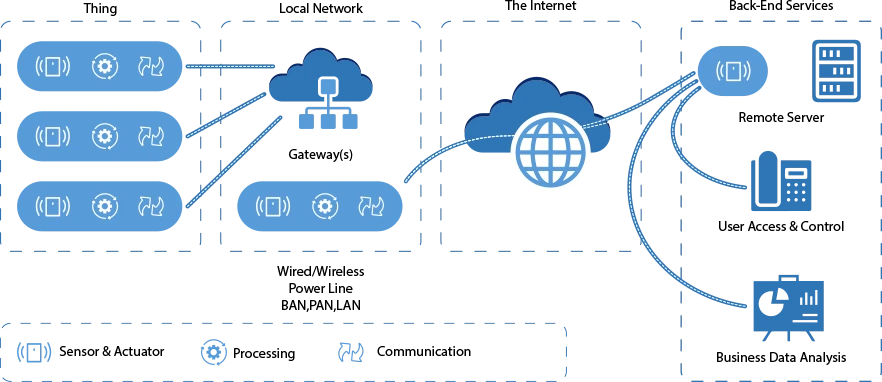

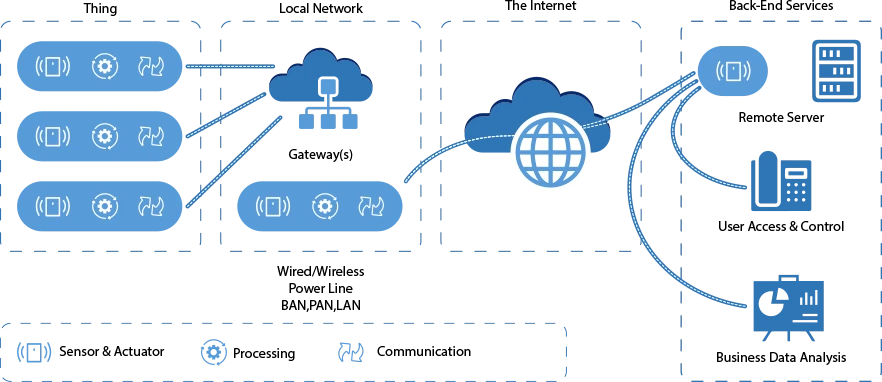

Mechanizmy działania i metodologia działania urządzeń IoT są w teorii dość proste. Urządzenia IoT są podłączone do sieci lokalnej, za pomocą czujników, w które są wyposażone, zbierają dane ze swojego fizycznego otoczenia, a dane te są następnie przesyłane do serwerów w chmurze za pośrednictwem internetu lub ustalonego protokołu transmisji danych.

Ponadto, dane przechowywane na serwerze w chmurze są następnie analizowane przez Aplikację IoT i udostępniane poprzez interfejs użytkownika w postaci dashboardu na komputerze lub tablecie użytkownikowi końcowemu.

Użytkownik końcowy może, z kolei, odpowiadać na te informacje i przekazywać dane do serwera w chmurze, który z kolei przesyła informacje do urządzeń IoT.

Większość tej operacji odbywa się w czasie rzeczywistym; przekazywanie informacji to komunikacja dwukierunkowa, która pomaga obsługiwać urządzenia IoT. Różne komponenty składają się na IoT, wszystko musi być obecne, aby zapewnić płynne działanie urządzeń, zawierają; urządzenie IoT, lokalna sieć, internet, i serwery back-end.

Jaki jest los danych pozyskanych w IoT??

Proces, przez który przechodzą dane po ich pobraniu z urządzeń IoT, można podzielić na etapy;

Po pierwsze, zebrane dane zostaną wysłane do głównej aplikacji w celu wysłania lub wykorzystania. Może się to zdarzyć w czasie rzeczywistym, lub może być wysyłany partiami. Komunikacja danych jest również częściowo, w zależności od typu urządzenia, sieć i pobór mocy, itp.

Następnym krokiem jest przechowywanie danych, w zależności od tego, czy dane są pobierane w partiach, czy w czasie rzeczywistym, dane są prawidłowo przechowywane za pomocą systemów bazodanowych, takich jak Cassandra. Posiada węzły, które mogą obsługiwać transakcje na bieżąco, a nawet jeśli węzeł zostanie utracony z jednego lub drugiego powodu, reszta klastra może nadal przetwarzać dane bez wpływu, zapewnienie, że żadne dane nie zostaną utracone w czasie

I na koniec, analiza przechowywanych danych, dane, które były przechowywane przez czas, zostaną przesortowane, szukać trendów, które mają miejsce w czasie.

Czy IoT może działać bez połączenia z Internetem??

Z internetem w samej nazwie, IoT (Internet przedmiotów), łatwo wywnioskować, że nie powinno działać bez połączenia z internetem, ale, to tylko częściowo prawda. Systemy IoT to inteligentne gadżety, które mogą obserwować świat fizyczny, zbieranie przydatnych informacji z otoczenia, które pomagają mu w podjęciu decyzji. I za to, komunikacja jest wymagana.

Urządzenia IoT mogą działać bez korzystania z internetu, poprzez połączenie z innymi gadżetami w celu utworzenia sieci lokalnej, które można wykorzystać do automatyzacji niektórych zadań. Można z nim wchodzić w interakcję za pomocą bezpośrednich poleceń lub zmieniając jego konfigurację, ale nie można uzyskać do niego zdalnego dostępu. Zdalny dostęp do systemu, internet byłby wymagany.

Metody, które można zastosować, aby zapobiec urządzeniom i systemom IoT

Zastosowanie IoT jest wszędzie, jak aplikacje IoT w inteligentnych domach, lub zastosowania IoT w służbie zdrowia i przemyśle. Dzięki wygodzie, jaką zapewnia IoT, wiąże się również z zagrożeniami bezpieczeństwa, które mogą prowadzić do narażenia Twoich danych. Wynika to z luźnych wymagań haseł dla tych urządzeń, lub ograniczenia zasobów, co ułatwia atakowanie przez cyberprzestępców. jednak, istnieją sposoby na to, abyś mógł czerpać korzyści z IoT, jednocześnie minimalizując zagrożenia bezpieczeństwa, Jak na przykład;

- Upewnij się, że ustawienia routera i urządzeń zostały zmienione z domyślnych haseł, i każdy otrzymuje nowe i unikalne hasła.

- Ważne jest, aby stale aktualizować urządzenie, ponieważ można było wprowadzić poprawki bezpieczeństwa, które dodatkowo wzmacniają bezpieczeństwo urządzenia;.

- Uważaj, aby nie łączyć żadnych wrażliwych/ważnych kont e-mail z urządzeniem, jeśli potrzebny jest e-mail, wtedy można stworzyć inny osobiście, a szczególnie dla samego urządzenia.

- Dotyczy to również wszystkich kart kredytowych i debetowych, w razie potrzeby konieczne jest posiadanie oddzielnych kart dla tych urządzeń.

Istnieją dalsze środki, które można podjąć w celu ochrony samych urządzeń, Jak na przykład;

- Wdrożenie specjalnych zabezpieczeń IoT na etapie projektowania urządzeń.

- Wykorzystanie PKI i certyfikatów cyfrowych, PKI wykorzystuje dwukluczowy asymetryczny system kryptograficzny, który ułatwia szyfrowanie i deszyfrowanie prywatnych wiadomości oraz interakcje z wykorzystaniem certyfikatów cyfrowych

- Również, korzystanie z sieciowych zabezpieczeń i API (Interfejs programu aplikacji) znacząco przyczynić się do ochrony urządzeń IoT.