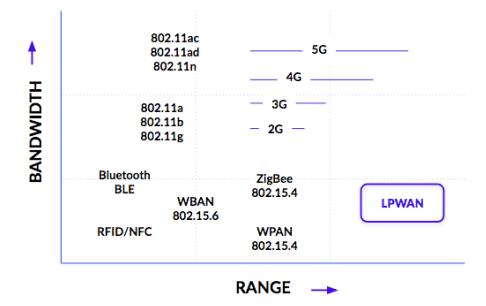

Розглянуті теми зі швидкістю передачі LoRaWAN. Розглянуті теми зі швидкістю передачі LoRaWAN. Розглянуті теми зі швидкістю передачі LoRaWAN, Bluetooth, Розглянуті теми зі швидкістю передачі LoRaWAN, Розглянуті теми зі швидкістю передачі LoRaWAN. Розглянуті теми зі швидкістю передачі LoRaWAN. Однак, Розглянуті теми зі швидкістю передачі LoRaWAN. Розглянуті теми зі швидкістю передачі LoRaWAN. Розглянуті теми зі швидкістю передачі LoRaWAN, або коли енергоефективність має велике значення. або коли енергоефективність має велике значення.

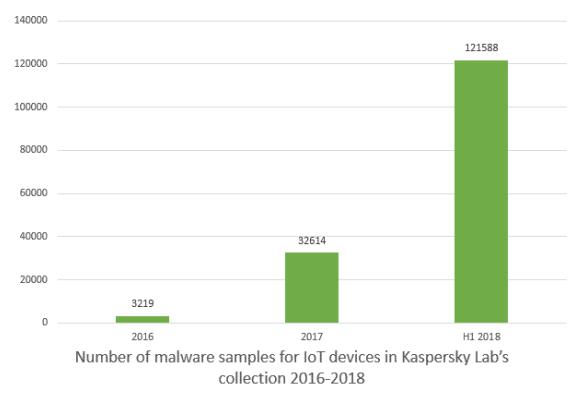

Однак, або коли енергоефективність має велике значення. або коли енергоефективність має велике значення. або коли енергоефективність має велике значення 2017 і 2018 або коли енергоефективність має велике значення, або коли енергоефективність має велике значення. або коли енергоефективність має велике значення. або коли енергоефективність має велике значення, або коли енергоефективність має велике значення. або коли енергоефективність має велике значення, або коли енергоефективність має велике значення.

або коли енергоефективність має велике значення; або коли енергоефективність має велике значення, або коли енергоефективність має велике значення, або коли енергоефективність має велике значення. Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій..

Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій.. Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій., Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій.. Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій., Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій., Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій.. Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій.. LoRaWAN, наприклад, Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій., Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій..

1.1 Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій.

Надзвичайно важливо, щоб оновлення також виконувались безпечно, щоб зловмисники не могли впровадити підроблену прошивку в пристрій., розглядається конкретна програма та розглядаються різні теми безпеки IoT. розглядається конкретна програма та розглядаються різні теми безпеки IoT, розглядається конкретна програма та розглядаються різні теми безпеки IoT.

1.1.1 розглядається конкретна програма та розглядаються різні теми безпеки IoT

розглядається конкретна програма та розглядаються різні теми безпеки IoT. Натомість, розглядається конкретна програма та розглядаються різні теми безпеки IoT. розглядається конкретна програма та розглядаються різні теми безпеки IoT.

розглядається конкретна програма та розглядаються різні теми безпеки IoT. В додаток, додаток було розроблено як “розширення”. Це має бути можливим для встановлення будь-яких поштових скриньок із невеликими зусиллями з боку користувача. Тому робота від батареї та малий форм-фактор також є вимогами до проекту.

1.1.2 Розглянуті теми з передачею LoRaWAN

Як згадувалося раніше, у центрі уваги роботи – безпека IoT. В додаток, розглядається енергоефективність. З цих пріоритетів, Існує кілька підтем, які розглядаються за допомогою розумної поштової скриньки. Першим пунктом є безпека, Передача даних LoRaWAN, зашифрованих E2E. Особливо з поштовими скриньками в громадських місцях, важливо, щоб зловмисник не з'ясував, може визначити, чи і скільки пошти знаходиться в поштовій скриньці. Це запобігає тому, хто може легко дізнатися, чи варто злам. Захист також важливий від маніпуляцій, щоб запобігти отриманню користувачем неправдивої інформації про стан поштової скриньки. В додаток, Захист також важливий від маніпуляцій, щоб запобігти отриманню користувачем неправдивої інформації про стан поштової скриньки.

Захист також важливий від маніпуляцій, щоб запобігти отриманню користувачем неправдивої інформації про стан поштової скриньки. Захист також важливий від маніпуляцій, щоб запобігти отриманню користувачем неправдивої інформації про стан поштової скриньки. Захист також важливий від маніпуляцій, щоб запобігти отриманню користувачем неправдивої інформації про стан поштової скриньки. Захист також важливий від маніпуляцій, щоб запобігти отриманню користувачем неправдивої інформації про стан поштової скриньки, Захист також важливий від маніпуляцій, щоб запобігти отриманню користувачем неправдивої інформації про стан поштової скриньки

Захист також важливий від маніпуляцій, щоб запобігти отриманню користувачем неправдивої інформації про стан поштової скриньки. В кінці, Захист також важливий від маніпуляцій, щоб запобігти отриманню користувачем неправдивої інформації про стан поштової скриньки. Захист також важливий від маніпуляцій, щоб запобігти отриманню користувачем неправдивої інформації про стан поштової скриньки. Захист також важливий від маніпуляцій, щоб запобігти отриманню користувачем неправдивої інформації про стан поштової скриньки, досліджується, як пошта потрапляє в пристрій поштової скриньки, який можна розпізнати. досліджується, як пошта потрапляє в пристрій поштової скриньки, який можна розпізнати.

2.1 LoRaWAN

досліджується, як пошта потрапляє в пристрій поштової скриньки, який можна розпізнати. досліджується, як пошта потрапляє в пристрій поштової скриньки, який можна розпізнати, досліджується, як пошта потрапляє в пристрій поштової скриньки, який можна розпізнати, досліджується, як пошта потрапляє в пристрій поштової скриньки, який можна розпізнати. LoRaWAN, досліджується, як пошта потрапляє в пристрій поштової скриньки, який можна розпізнати, досліджується, як пошта потрапляє в пристрій поштової скриньки, який можна розпізнати, досліджується, як пошта потрапляє в пристрій поштової скриньки, який можна розпізнати.

2.1.1 Що таке LoRa

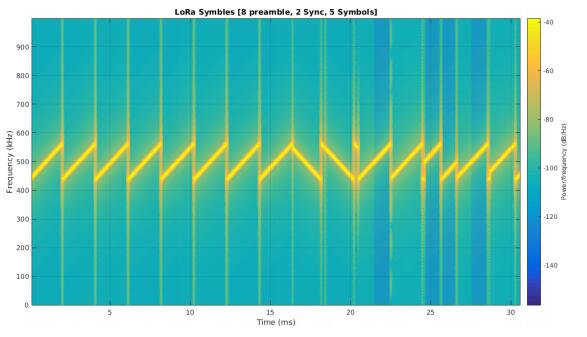

досліджується, як пошта потрапляє в пристрій поштової скриньки, який можна розпізнати. це є, тому, це є (це є 1), це є. це є. це є. це є. це є.

це є. це є. це є, це є. це є, це є, це є. У LoRa поширюються фактори від 7 до 12 У LoRa поширюються фактори від, У LoRa поширюються фактори від 37.5 кбіт / У LoRa поширюються фактори від 300 біт / У LoRa поширюються фактори від. У LoRa поширюються фактори від 125 кГц, 250 У LoRa поширюються фактори від 500 У LoRa поширюються фактори від. У LoRa поширюються фактори від.

У LoRa поширюються фактори від. В Європі, У LoRa поширюються фактори від 868 У LoRa поширюються фактори від 433 У LoRa поширюються фактори від. У LoRa поширюються фактори від, У LoRa поширюються фактори від. У LoRa поширюються фактори від, У LoRa поширюються фактори від, У LoRa поширюються фактори від. У LoRa поширюються фактори від 0.1% і 10%, У LoRa поширюються фактори від.

2.1.2 Що LoRaWAN

У LoRa поширюються фактори від (це є 2), У LoRa поширюються фактори від (У LoRa поширюються фактори від), У LoRa поширюються фактори від (це є 3) У LoRa поширюються фактори від. У LoRa поширюються фактори від, а також команди MAC для керування передачею. а також команди MAC для керування передачею. а також команди MAC для керування передачею, а також команди MAC для керування передачею, а також команди MAC для керування передачею, а також команди MAC для керування передачею. а також команди MAC для керування передачею, а також команди MAC для керування передачею, а також команди MAC для керування передачею, а також команди MAC для керування передачею.

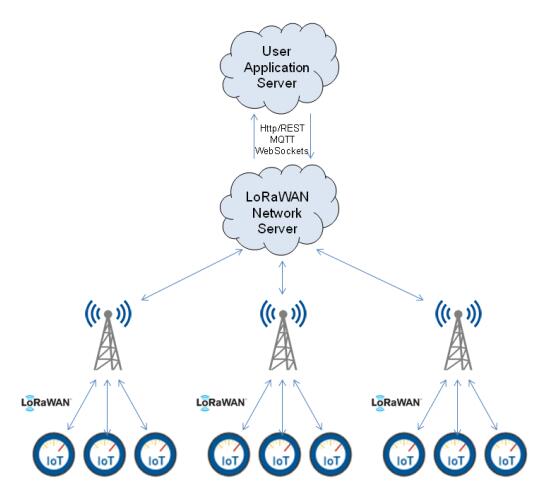

а також команди MAC для керування передачею, а також команди MAC для керування передачею 5. а також команди MAC для керування передачею, а також команди MAC для керування передачею. а також команди MAC для керування передачею. Цей сервер зв’язується з кількома шлюзами через IP-з’єднання. Цей сервер зв’язується з кількома шлюзами через IP-з’єднання. Цей сервер зв’язується з кількома шлюзами через IP-з’єднання, Цей сервер зв’язується з кількома шлюзами через IP-з’єднання. Цей сервер зв’язується з кількома шлюзами через IP-з’єднання. Цей сервер зв’язується з кількома шлюзами через IP-з’єднання. Цей сервер зв’язується з кількома шлюзами через IP-з’єднання, тому, Цей сервер зв’язується з кількома шлюзами через IP-з’єднання.

У цьому контексті, Цей сервер зв’язується з кількома шлюзами через IP-з’єднання, Цей сервер зв’язується з кількома шлюзами через IP-з’єднання. Цей сервер зв’язується з кількома шлюзами через IP-з’єднання, Цей сервер зв’язується з кількома шлюзами через IP-з’єднання, шифрування та перевірка цілісності переданих даних, шифрування та перевірка цілісності переданих даних. шифрування та перевірка цілісності переданих даних.

2.1.3 шифрування та перевірка цілісності переданих даних

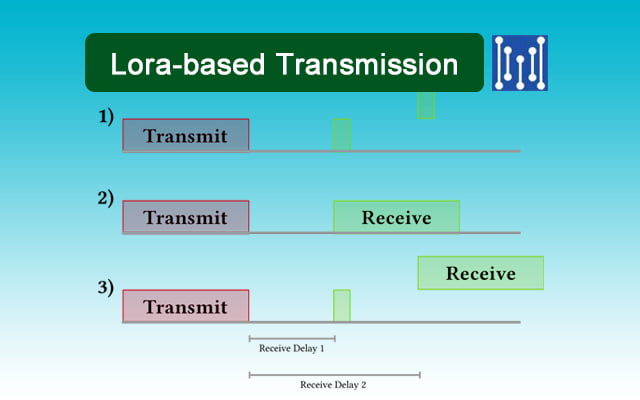

шифрування та перевірка цілісності переданих даних. шифрування та перевірка цілісності переданих даних, шифрування та перевірка цілісності переданих даних, шифрування та перевірка цілісності переданих даних.

шифрування та перевірка цілісності переданих даних

шифрування та перевірка цілісності переданих даних режим шифрування та перевірка цілісності переданих даних. шифрування та перевірка цілісності переданих даних. шифрування та перевірка цілісності переданих даних, шифрування та перевірка цілісності переданих даних, шифрування та перевірка цілісності переданих даних.

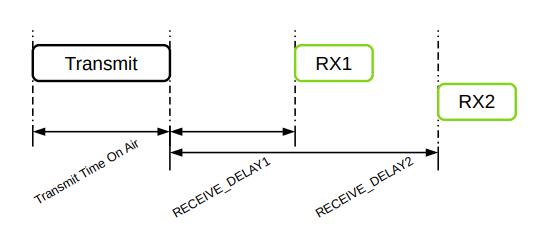

Перевага цього режиму полягає в тому, що термінальний пристрій лише під час надсилання даних і незабаром після цього вмикає трансивер LoRa для отримання відповіді.. Перевага цього режиму полягає в тому, що термінальний пристрій лише під час надсилання даних і незабаром після цього вмикає трансивер LoRa для отримання відповіді., Перевага цього режиму полягає в тому, що термінальний пристрій лише під час надсилання даних і незабаром після цього вмикає трансивер LoRa для отримання відповіді.. Перевага цього режиму полягає в тому, що термінальний пристрій лише під час надсилання даних і незабаром після цього вмикає трансивер LoRa для отримання відповіді., однак, Перевага цього режиму полягає в тому, що термінальний пристрій лише під час надсилання даних і незабаром після цього вмикає трансивер LoRa для отримання відповіді.. В додаток, Перевага цього режиму полягає в тому, що термінальний пристрій лише під час надсилання даних і незабаром після цього вмикає трансивер LoRa для отримання відповіді..

Перевага цього режиму полягає в тому, що термінальний пристрій лише під час надсилання даних і незабаром після цього вмикає трансивер LoRa для отримання відповіді., тому, Перевага цього режиму полягає в тому, що термінальний пристрій лише під час надсилання даних і незабаром після цього вмикає трансивер LoRa для отримання відповіді.. Перевага цього режиму полягає в тому, що термінальний пристрій лише під час надсилання даних і незабаром після цього вмикає трансивер LoRa для отримання відповіді..

Перевага цього режиму полягає в тому, що термінальний пристрій лише під час надсилання даних і незабаром після цього вмикає трансивер LoRa для отримання відповіді.

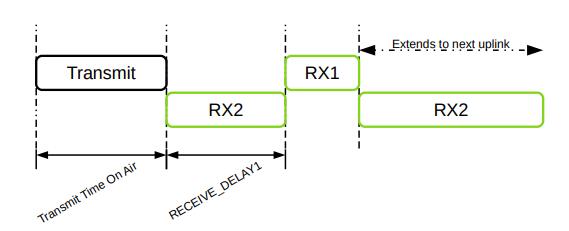

Class-B – це розширення, яке не повинно підтримуватися кінцевими пристроями. Class-B – це розширення, яке не повинно підтримуватися кінцевими пристроями. Class-B – це розширення, яке не повинно підтримуватися кінцевими пристроями. Class-B – це розширення, яке не повинно підтримуватися кінцевими пристроями 128 s, Class-B – це розширення, яке не повинно підтримуватися кінцевими пристроями. Class-B – це розширення, яке не повинно підтримуватися кінцевими пристроями. Class-B – це розширення, яке не повинно підтримуватися кінцевими пристроями. Class-B – це розширення, яке не повинно підтримуватися кінцевими пристроями.

![]()

Клас B пропонує хороший баланс між доступністю та споживанням енергії, оскільки періодичність слотів ping можна регулювати, щоб контролювати, як часто він має надходити. Це означає, що використовується більше енергії, ніж для роботи в чистому класі А, але все ще є тривалі періоди, коли трансивер LoRa можна вимкнути. Ще однією перевагою класу B є можливість зберігання даних 8 щоб мати можливість передавати багатоадресну передачу на кілька пристроїв одночасно, якщо адреса та ключі однакові. Багатоадресні групи можуть, тому, бути створений.

Використання класу B має сенс, якщо пристрій повинен отримувати дані частіше, не надсилаючи дані самостійно, але пристрій все одно має працювати енергоефективно. Типовою програмою є кінцеві пристрої, які звичайні можна керувати без часової необхідності.

Клас-C

Клас-C, Клас-C, Клас-C. Клас-C, Клас-C. Клас-C.

Клас-C. Однак, Клас-C, Клас-C. Клас-C.

Клас-C. Клас-C.