Envisagez-vous d'intégrer LoRaWAN dans votre solution IoT? Dans le domaine de l’évolution rapide de la technologie IoT, LoRaWAN s’impose comme un acteur redoutable du secteur LPWAN. Si vous envisagez une solution réseau LoRaWAN pour les applications industrielles ou d'entreprise, se plonger dans les subtilités de ce protocole est une première étape cruciale. Dans cet article, nous proposons une analyse approfondie de tous les aspects clés de la technologie LoRaWAN. Rejoignez-nous pour naviguer à travers l'essentiel, vous donnant les informations nécessaires pour prendre des décisions éclairées pour vos projets IoT.

Qu'est-ce que la technologie LoRaWAN

LoRaWAN signifie Long Range Wide Area Network. Il s'agit d'un protocole WAN à faible consommation conçu pour les objets et actifs sans fil fonctionnant sur batterie.. Les réseaux LoRaWAN utilisent généralement un spectre sans licence comme les bandes 433 MHz ou 900 MHz pour connecter sans fil des appareils à Internet sur de longues distances..

La technologie repose sur une couche physique appelée LoRa, qui utilise une modulation à spectre étalé par chirp. Cette méthode répartit le signal sur une bande passante plus large, le rendant robuste aux interférences et lui donnant la caractéristique de longue portée. Semtech a initialement développé la technique de modulation LoRa et la maintient.

LoRaWAN ajoute un protocole de couche réseau pour permettre une communication bidirectionnelle entre les appareils finaux et les passerelles. Les passerelles se connectent ensuite aux serveurs du réseau central via IP. Cette architecture permet des fonctionnalités telles que les débits de données adaptatifs, adressage des appareils, Sécurité, itinérance, etc.. rendant possibles des déploiements à grande échelle.

L'Alliance LoRa, est une association ouverte à but non lucratif qui supervise Normes LoRaWAN et stimule l'adoption mondiale. Il a fini 500 membres dans le monde entier, tous fabricants d'appareils, les opérateurs, les fournisseurs de solutions font progresser le déploiement.

La différence entre LoRa et LoRaWAN

Tout simplement, LoRa fait uniquement référence à la technique de modulation physique ou au schéma de codage du signal qui permet une communication à longue portée.. Il utilise le concept de modulation à spectre étalé par chirp et de correction d'erreur directe pour atteindre une plage de couverture supérieure à 10 kilomètres en milieu rural et 3 miles dans les villes.

Le protocole LoRaWAN s'exécute sur la modulation LoRa pour gérer la communication des données, permettre des échanges bidirectionnels et mettre en œuvre des fonctions de sécurité du réseau. Cela inclut des fonctionnalités telles que l'optimisation du débit de données, schémas d'adressage, mise en œuvre du cryptage AES-128 et gestion des échanges de données entre appareils et passerelles.

LoRa est donc le schéma de modulation de la couche physique permettant une signalisation longue portée., tandis que LoRaWAN définit le protocole et les normes de communication. Considérez LoRa comme l'autoroute permettant aux véhicules de parcourir rapidement de longues distances., tandis que LoRaWAN représente les panneaux de signalisation et les contrôles qui régissent le transit ordonné et sécurisé sur cette autoroute..

Comment fonctionne la technologie LoRaWAN

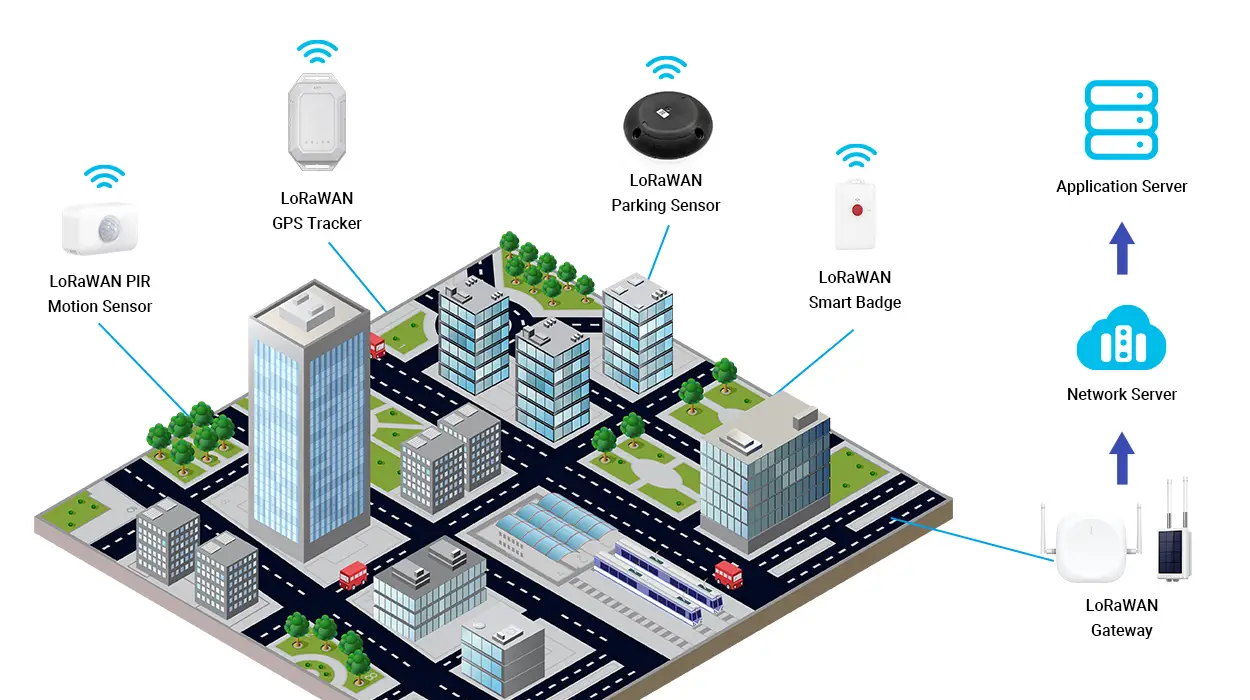

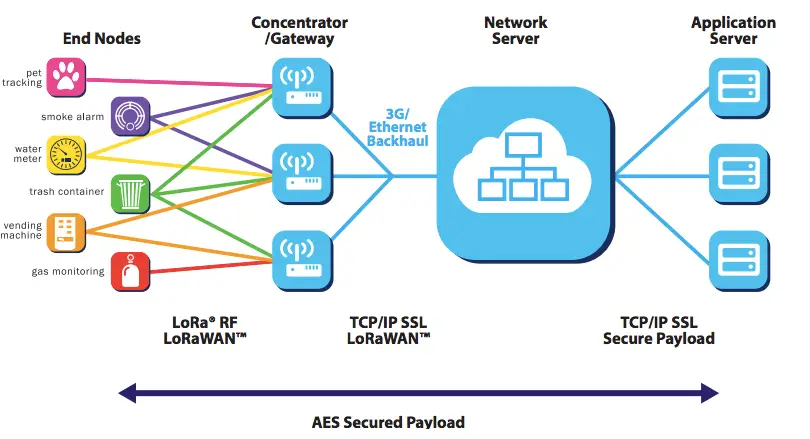

L'architecture LoRaWAN comprend des périphériques/nœuds finaux avec des capteurs, passerelles, serveur de réseau, et serveur d'applications.

Les points de terminaison se connectent via des liaisons LoRa avec des passerelles déployées à l'extérieur, comme sur les bâtiments., tours, etc. Les passerelles interfacent la connectivité de liaison comme le WiFi, Ethernet ou cellulaire. Ils peuvent couvrir des kilomètres sur une longue distance avec des débits de données qui s'adaptent entre 0,3 kbps et 50 kbps..

Les passerelles transmettent les messages provenant potentiellement de millions d'appareils vers un serveur réseau central. Il gère des fonctions essentielles comme la sécurité, adressage, profils d'appareil, règles, adaptation du débit de données, etc.. Il supprime également les doublons des messages et contrôle la livraison confirmée entre les applications et les appareils..

Le serveur réseau transmet les données via des connexions IP à un serveur d'applications. C'est là que résident l'application IoT et la logique métier, pour décoder les données des capteurs et les connecter aux tableaux de bord, analytique, services cloud, etc..

Appareils LoRaWAN classes A, B, & C

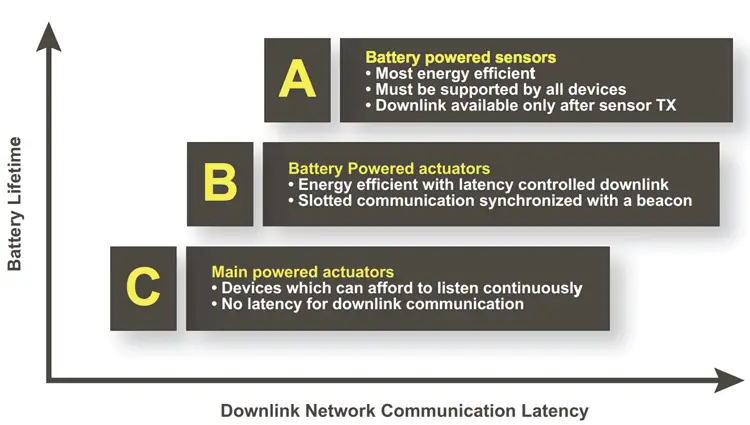

LoRaWAN contient trois types différents d'appareils finaux pour répondre aux différents besoins qui se posent dans un large éventail d'applications:

Classe A: Puissance la plus faible, et dispositif final bidirectionnel

Il s'agit de la classe par défaut qui permet aux points finaux de transmettre une liaison montante à tout moment., suivi de deux courtes fenêtres de réception en liaison descendante. Comme la communication en liaison montante est asynchrone et que la liaison descendante suit le timing de la liaison montante, les appareils peuvent dormir en maximisant la durée de vie de la batterie. Les messages de liaison descendante sont mis en mémoire tampon sur le serveur.

Classe B: Un dispositif terminal bidirectionnel avec un délai de liaison descendante déterministe

Les appareils de classe B ouvrent des fenêtres de réception supplémentaires à intervalles programmés et synchronisés avec le réseau.. Cela permet une latence de liaison descendante plus faible au prix d'une consommation d'énergie plus élevée.. Le délai déterministe est programmable sur 128 secondes, ce qui le rend adapté au fonctionnement sur batterie.

Classe C: Délai minimum, équipement terminal bidirectionnel

S'appuyer sur la classe A, La classe C maintient le récepteur ouvert en permanence à moins de transmettre. Cela permet au serveur d'effectuer une liaison descendante à tout moment avec un délai proche de zéro.. toutefois, l'écoute continue peut consommer plus de 50 mW, la classe C convient donc aux applications alimentées par le secteur. Une commutation temporaire est possible.

Comparaison de LoRaWAN et. autres technologies LPWAN

L'espace LPWAN, une part en croissance rapide du marché de la connectivité IoT, inclut SigFox, LoRaWAN, NB-IoT, LTE-M, Laboratoires de liens, et en apesanteur. Autres protocoles comme LTE-CAT M, IEEE P802.11AH, et Dash7 jouent également un rôle essentiel dans l'écosystème LPWAN. Dans cette section, nous allons principalement plonger dans les technologies mentionnées précédemment.

- LoRaWAN

LoRaWAN, régi par l'Alliance LoRa, se caractérise par sa couche réseau standard ouverte avec le soutien d'une alliance industrielle diversifiée. Fonctionnant sur la puce LoRa, il excelle dans les applications de liaison montante uniquement grâce à la distribution efficace des paquets codés, réduisant les collisions et les interférences. Bien qu'il s'agisse d'un standard ouvert, La dépendance de LoRaWAN à l'égard des puces de Semtech pour la mise en œuvre complète de la pile ajoute une couche d'exclusivité.

- Sigfox

SigFox, une société française fondée en 2009, se distingue par une portée étendue obtenue grâce à des taux de modulation lents. En tant que technologie propriétaire, SigFox est un bon choix pour les applications nécessitant des rafales de données peu fréquentes et de petite taille, comme les poubelles intelligentes et les capteurs de stationnement. toutefois, les limitations de la capacité de liaison descendante et la sensibilité aux interférences du signal posent des défis pour certains cas d'utilisation.

- NB-IoT et LTE-M

Le NB-IoT et le LTE-M émergent dans l'espace LPWAN, tirer parti de la connectivité LTE standard. NB-IoT excelle en termes d'efficacité énergétique et de rentabilité, ce qui le rend idéal pour les applications de villes intelligentes, tandis que LTE-M offre un débit de données plus élevé. Le choix entre les deux dépend des applications spécifiques; Le NB-IoT est bien adapté aux compteurs intelligents, tandis que le LTE-M peut être plus avantageux pour les drones ou les véhicules.

- Laboratoires de liens

Link Labs utilise la puce LoRa mais introduit une couche MAC privée appelée Symphony Link. Symphony Link ajoute des fonctionnalités de connectivité importantes sur LoRaWAN, y compris les mises à jour du micrologiciel sans fil garanties, réception de messages, capacités de répéteur, et la suppression des limites de plage dynamique et de rapport cyclique.

- En apesanteur

La mission de Weightless SIG est de standardiser la technologie LPWAN. En tant que seule norme véritablement ouverte, Weightless fonctionne sur un spectre sans licence à moins de 1 ghz. 3 les versions de Weightless peuvent être utilisées à différentes fins:

Apesanteur-w: Tirer parti des espaces blancs (spectre local inutilisé dans la bande de télévision autorisée)

Apesanteur-n: Un protocole à bande étroite sans licence dérivé de la technologie NWave

Apesanteur-p: Protocole bidirectionnel dérivé de la technologie Platanus de M2COMM

Weightless N et P sont des choix plus populaires car la durée de vie de la batterie de Weightless W est plus courte.

Avantages de la technologie LoRaWAN

Voici quelques-uns des avantages exceptionnels offerts par la technologie LoRaWAN:

- Ultra-faible puissance: Les appareils LoRaWAN peuvent fonctionner en mode basse consommation et leur batterie peut durer plusieurs années.

- Gamme exceptionnelle: Couverture longue portée jusqu'à 10 kilomètres dans les zones rurales et 1-3 kilomètres en milieu urbain

- Pénétration profonde en intérieur: Les réseaux LoRaWAN peuvent offrir une couverture intérieure profonde, et couvrir facilement les bâtiments à plusieurs étages.

- Licence Spectrum gratuite: La technologie LoRaWAN fonctionne gratuitement (sans licence) fréquences, sans frais de licence de spectre supplémentaires.

- Grande capacité: Capacité réseau pour prendre en charge plus d'un million d'appareils par couverture de passerelle.

- Déploiement public et privé: Il est facile de déployer des réseaux LoRaWAN privés et publics avec le même logiciel et le même matériel (terminaux, passerelles, antennes).

- Sécurité de bout en bout: Fort 128 Cryptage AES bit de bout en bout pour une sécurité robuste.

- À bas prix: Coût très faible pour les appareils et leur fonctionnement, ce qui le rend idéal pour les déploiements d'appareils à grande échelle

- Écosystème: LoRaWAN dispose d'un très large écosystème de fabricants d'appareils, développeurs d'applications, fournisseurs de services réseau, et les fournisseurs de solutions.

Cas d'utilisation de la technologie LoRaWAN

Voici quelques catégories de cas d’utilisation prometteuses, parfaites pour LoRaWAN:

Villes intelligentes & Utilitaires

Les villes peuvent connecter efficacement les infrastructures civiques comme les compteurs, poubelles, lampadaires, moniteurs de pollution. Même le suivi des véhicules et des bus est viable, permettant un transport intelligent. Pour les entreprises de services publics, le comptage intelligent à grande échelle est tout à fait réalisable, couvrant le gaz, compteurs d'électricité et d'eau.

Chaîne d'approvisionnement & Logistique

Les entreprises de logistique peuvent suivre l'emplacement, état et mouvement des conteneurs, palettes réparties dans plusieurs dépôts et en transit. La chaîne du froid peut garantir l’intégrité des denrées périssables. Les opérations portuaires peuvent suivre les grues, Véhicules, fret, etc..

Agriculture intelligente & Agriculture

Les capteurs LoRaWAN peuvent proliférer dans les fermes, vergers et vignobles surveillant l'humidité du sol, environnement de culture, conditions de stockage toute l’année grâce aux capteurs de batterie. Les wearables dédiés à la santé animale et à la localisation font également leur apparition.

La gestion d'actifs & suivi

Des biens de valeur comme l'équipement, les appareils peuvent être surveillés sur plusieurs sites pour des paramètres tels que la température, chocs, mouvement, etc.. améliorer la sécurité, utilisation et durée de vie. Palettes étiquetées LoRaWAN, les boîtes rationalisent les entrepôts.

IdO industriel & Surveillance de capteur

Les usines peuvent déployer des, capteurs longue portée pour suivre les actifs, mesures de sécurité et indicateurs de qualité des produits sur tous les étages, sans fil ni changement de batterie. Même les sites distants comme les pipelines, plates-formes, etc.. peut être mesuré.

Santé intelligente & Médical

Les hôpitaux peuvent connecter efficacement des appareils médicaux et des actifs tels que des fauteuils roulants à l'aide de LoRaWAN pour un meilleur suivi et une meilleure utilisation.. Les bracelets pour patients pendant l'hospitalisation améliorent les flux de travail en surveillant les mouvements. Les résidences-services bénéficient également de capacités de localisation et de détection de chutes améliorant la sécurité.

Capteurs MOKOSmart LoRaWAN pour votre application

MOKOSmart propose une variété de capteurs compatibles LoRaWAN qui sont parfaits pour de nombreuses applications IoT à longue portée et faible consommation. Certains des capteurs MOKOSmart LoRaWAN qui peuvent être utiles incluent:

Capteur de mouvement LoRaWAN PIR: Détecte les mouvements et peut être utilisé pour la surveillance de l'occupation, alertes d'intrusion, déclencheurs d'automatisation, et plus.

LoRaWAN GPS Tracker: Suit l'emplacement en temps réel des actifs et peut également surveiller la température et les mouvements. Utile pour la gestion de flotte, suivi des actifs, et prévention du vol.

Capteur d'humidité de la température LoRaWAN: Surveille les niveaux de température et d'humidité ambiantes. Idéal pour la logistique de la chaîne du froid, Surveillance CVC, suivi des unités de stockage, et analyses environnementales.

Bouton panique LoRaWAN: Un bouton d'alerte d'urgence qui peut informer le personnel des problèmes ou activer les systèmes d'intervention d'urgence lorsqu'il est enfoncé.

Capteur de stationnement LoRaWAN: Détecte la présence d'un véhicule dans une place de stationnement. Permet des applications et des analyses de stationnement intelligentes.

Badge intelligent LoRaWAN: Suit l'emplacement du personnel en temps réel et peut également servir de bouton de panique pour envoyer des alertes. Idéal pour la gestion des effectifs, contrôle d'accès, et applications de sécurité.

Comment démarrer avec la technologie LoRaWAN

Déployer Solutions LoRaWAN de la preuve de concept aux déploiements à grande échelle, les principales étapes impliquent généralement:

- Recherchez si LoRaWAN répond à la fiabilité, autonomie et durée de vie de la batterie

- Comprendre les options de couverture via les réseaux publics, réseaux communautaires ou déploiements privés

- Sélectionnez du matériel comme les modules LoRa et les capteurs LoRaWAN

- Vérifiez la disponibilité du fournisseur de services réseau local ou déployez vos propres passerelles

- Connectez le matériel de l'appareil final via des passerelles à un serveur réseau LoRaWAN

- Développer l'intégration d'applications d'appareil et d'applications IoT avec les services cloud

- Testez la couverture et les performances des capteurs dans les conditions de déploiement attendues

Avec la couverture LoRaWAN et les options d'appareils en expansion rapide, c'est le moment idéal pour explorer vos propres cas d'utilisation innovants de LoRaWAN.