Erwägen Sie die Integration von LoRaWAN in Ihre IoT-Lösung?? Im Bereich der schnell voranschreitenden IoT-Technologie, LoRaWAN sticht als herausragender Akteur im LPWAN-Sektor hervor. Wenn Sie eine LoRaWAN-Netzwerklösung für Industrie- oder Unternehmensanwendungen in Betracht ziehen, Das Eintauchen in die Feinheiten dieses Protokolls ist ein entscheidender erster Schritt. In diesem Artikel, Wir bieten einen tiefen Einblick in alle wichtigen Aspekte der LoRaWAN-Technologie. Begleiten Sie uns bei der Navigation durch das Wesentliche, Wir liefern Ihnen die Erkenntnisse, die Sie benötigen, um fundierte Entscheidungen für Ihre IoT-Unternehmungen zu treffen.

Was ist LoRaWAN-Technologie?

LoRaWAN steht für Long Range Wide Area Network. Es handelt sich um ein WAN-Protokoll mit geringem Stromverbrauch, das für drahtlose batteriebetriebene Geräte und Anlagen entwickelt wurde. LoRaWAN-Netzwerke nutzen typischerweise nicht lizenzierte Frequenzen wie 433-MHz- oder 900-MHz-Bänder, um Geräte über große Entfernungen drahtlos mit dem Internet zu verbinden.

Die Technologie basiert auf einer sogenannten physikalischen Schicht LoRa, welches Chirp-Spread-Spectrum-Modulation verwendet. Diese Methode verteilt das Signal über eine größere Bandbreite, Dies macht es robust gegenüber Störungen und verleiht ihm die Langstreckencharakteristik. Semtech hat ursprünglich die LoRa-Modulationstechnik entwickelt und pflegt sie.

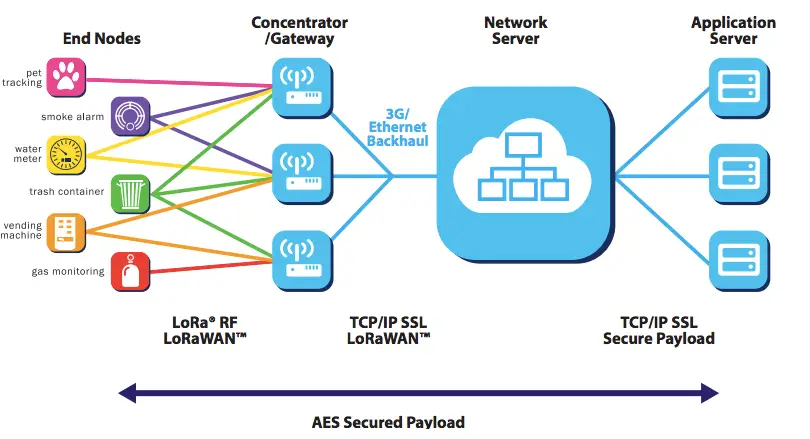

LoRaWAN fügt ein Netzwerkschichtprotokoll hinzu, um eine bidirektionale Kommunikation zwischen Endgeräten und Gateways zu ermöglichen. Gateways stellen dann über IP eine Verbindung zu zentralen Netzwerkservern her. Diese Architektur ermöglicht Funktionen wie adaptive Datenraten, Geräteadressierung, Sicherheit, Roaming usw. wodurch groß angelegte Einsätze möglich werden.

Die LoRa-Allianz, ist ein offener gemeinnütziger Verein, der die Aufsicht übernimmt LoRaWAN-Standards und fördert die weltweite Akzeptanz. Es ist vorbei 500 Mitglieder weltweit von verschiedenen Geräteherstellern, Betreiber, Lösungsanbieter, die die Bereitstellung vorantreiben.

Der Unterschied zwischen LoRa und LoRaWAN

Einfach gesagt, LoRa bezieht sich nur auf die physikalische Modulationstechnik oder das Signalkodierungsschema, das eine Kommunikation über große Entfernungen ermöglicht. Es nutzt das Konzept der Chirp-Spread-Spectrum-Modulation und der Vorwärtsfehlerkorrektur, um eine Abdeckungsreichweite von mehr als zu erreichen 10 Meilen in ländlichen Gegenden und 3 Meilen in Städten.

Das LoRaWAN-Protokoll läuft auf der LoRa-Modulation auf, um die Datenkommunikation zu verwalten, Ermöglichen Sie den bidirektionalen Austausch und implementieren Sie Netzwerksicherheitsfunktionen. Dazu gehören Funktionen wie die Optimierung der Datenrate, Adressierungsschemata, Implementierung der AES-128-Verschlüsselung und Verwaltung des Datenaustauschs zwischen Geräten und Gateways.

LoRa ist also das Modulationsschema der physikalischen Schicht, das eine Signalübertragung über große Entfernungen ermöglicht, während LoRaWAN das Kommunikationsprotokoll und die Standards definiert. Stellen Sie sich LoRa als die Autobahn vor, die es Fahrzeugen ermöglicht, lange Strecken schnell zurückzulegen, während LoRaWAN die Verkehrszeichen und -kontrollen sind, die den geordneten und sicheren Transit über diese Autobahn regeln.

So funktioniert die LoRaWAN-Technologie

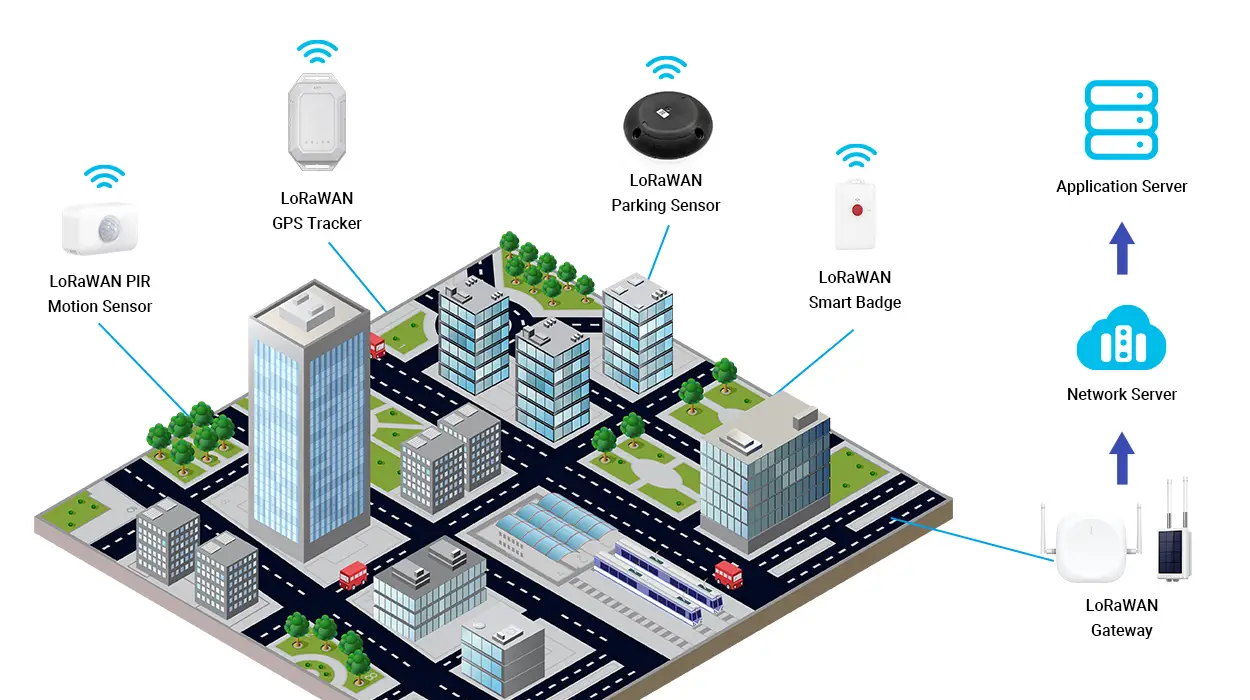

Die LoRaWAN-Architektur umfasst Endgeräte/Knoten mit Sensoren, Gateways, Netzwerkserver, und Anwendungsserver.

Endpunkte verbinden sich über LoRa-Verbindungen mit Gateways, die im Freien, beispielsweise auf Gebäuden, bereitgestellt werden, Türme, etc. Gateways stellen Backhaul-Konnektivität wie WLAN bereit, Ethernet oder Mobilfunk. Sie können kilometerlange Reichweiten mit Datenraten abdecken, die sich zwischen 0,3 kbit/s und 50 kbit/s anpassen.

Gateways leiten Nachrichten von potenziell Millionen Geräten zurück an einen zentralen Netzwerkserver. Es verwaltet wesentliche Funktionen wie die Sicherheit, Adressierung, Geräteprofile, Regeln, Datenratenanpassung etc. Außerdem werden Nachrichten dedupliziert und die bestätigte Zustellung zwischen Anwendungen und Geräten gesteuert.

Der Netzwerkserver übergibt Daten über IP-Verbindungen an einen Anwendungsserver. Hier befindet sich die IoT-Anwendung und die Geschäftslogik, um Sensordaten zu entschlüsseln und mit Dashboards zu verbinden, Analyse, Cloud-Dienste usw.

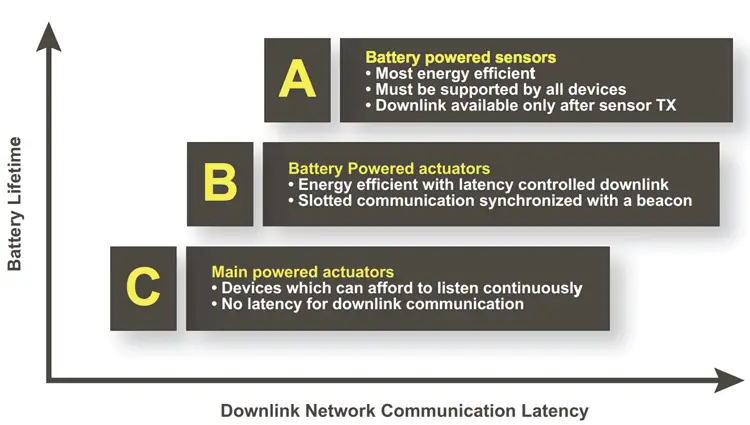

LoRaWAN-Geräteklassen A, B., & C.

LoRaWAN enthält drei verschiedene Arten von Endgeräten, um den unterschiedlichen Anforderungen gerecht zu werden, die sich in einer Vielzahl von Anwendungen ergeben:

Klasse a: Niedrigste Leistung, und bidirektionales Endgerät

Dies ist die Standardklasse, mit der Endpunkte jederzeit Uplink übertragen können, gefolgt von zwei kurzen Downlink-Empfangsfenstern. Da die Uplink-Kommunikation asynchron ist und der Downlink dem Uplink-Timing folgt, Geräte können in den Ruhezustand versetzt werden, wodurch die Akkulaufzeit maximiert wird. Downlink-Nachrichten werden auf dem Server gepuffert.

Klasse b: Ein bidirektionales Endgerät mit deterministischer Downlink-Verzögerung

Geräte der Klasse B öffnen zusätzliche Empfangsfenster in festgelegten, mit dem Netzwerk synchronisierten Intervallen. Dies ermöglicht eine geringere Downlink-Latenz auf Kosten eines höheren Stromverbrauchs. Die deterministische Verzögerung ist programmierbar 128 Sekunden, wodurch es für den Batteriebetrieb geeignet ist.

Klasse C: Minimale Verzögerung, bidirektionale Endgeräte

Aufbauend auf Klasse A, Bei Klasse C bleibt der Empfänger ständig geöffnet, es sei denn, er sendet. Dadurch kann der Server jederzeit und nahezu ohne Verzögerung einen Downlink durchführen. jedoch, Kontinuierliches Hören kann über 50 mW verbrauchen, Daher eignet sich Klasse C für netzbetriebene Anwendungen. Ein vorübergehender Wechsel ist möglich.

Vergleich von LoRaWAN vs. andere LPWAN-Technologien

Der LPWAN-Raum, ein schnell wachsender Teil des IoT-Konnektivitätsmarktes, Enthält SigFox, LoRaWAN, NB-IoT, LTE-M, Link-Labs, und Schwerelos. Andere Protokolle wie LTE-CAT M, IEEE P802.11AH, und Dash7 spielen ebenfalls eine wichtige Rolle im LPWAN-Ökosystem. In diesem Abschnitt, Wir werden uns hauptsächlich mit den zuvor genannten Technologien befassen.

- LoRaWAN

LoRaWAN, wird von der LoRa Alliance verwaltet, zeichnet sich durch seine offene Standard-Netzwerkschicht mit Unterstützung einer vielfältigen Branchenallianz aus. Betrieb auf dem LoRa-Chip, Es zeichnet sich durch die effiziente Verteilung codierter Pakete bei reinen Uplink-Anwendungen aus, Reduzierung von Kollisionen und Störungen. Obwohl es sich um einen offenen Standard handelt, Die Abhängigkeit von LoRaWAN von den Chips von Semtech für die Full-Stack-Implementierung sorgt für eine zusätzliche Exklusivität.

- Sigfox

Sign Fuchs, ein französisches Unternehmen, gegründet in 2009, zeichnet sich durch eine größere Reichweite aus, die durch langsame Modulationsraten erreicht wird. Als proprietäre Technologie, SigFox ist eine gute Wahl für Anwendungen, die seltene und kleine Datenstöße erfordern, wie intelligente Mülleimer und Parksensoren. jedoch, Einschränkungen der Downlink-Fähigkeit und Anfälligkeit für Signalstörungen stellen für bestimmte Anwendungsfälle eine Herausforderung dar.

- NB-IoT und LTE-M

NB-IoT und LTE-M entstehen im LPWAN-Bereich, Nutzung der Standard-LTE-Konnektivität. NB-IoT zeichnet sich durch Energieeffizienz und Kosteneffizienz aus, Damit eignet es sich ideal für Smart-City-Anwendungen, während LTE-M eine höhere Datenrate bietet. Die Wahl zwischen beiden hängt von den spezifischen Anwendungen ab; NB-IoT eignet sich gut für Smart Meter, während LTE-M für Drohnen oder Fahrzeuge möglicherweise vorteilhafter ist.

- Link-Labs

Link Labs nutzt den LoRa-Chip, führt jedoch eine private MAC-Schicht namens Symphony Link ein. Symphony Link fügt einige wichtige Konnektivitätsfunktionen über LoRaWAN hinzu, einschließlich garantierter Wireless-Firmware-Upgrades, Nachrichtenempfang, Repeater-Fähigkeiten, und das Entfernen von dynamischen Bereichs- und Arbeitszyklusgrenzen.

- Schwerelos

Die Mission von Weightless SIG ist die Standardisierung der LPWAN-Technologie. Als einziger wirklich offener Standard, Weightless arbeitet auf einem nicht lizenzierten Spektrum bei Sub-1 GHz. 3 Versionen von Weightless können für verschiedene Zwecke verwendet werden:

Schwerelos-w: Nutzen Sie Leerzeichen (ungenutztes lokales Spektrum im lizenzierten Fernsehband)

Schwerelos-n: Ein nicht lizenziertes Spektrum-Schmalbandprotokoll, abgeleitet von der NWave-Technologie

Schwerelos-p: Von der Platanus-Technologie von M2COMM abgeleitetes Zwei-Wege-Protokoll

Weightless N und P sind beliebter, da die Akkulaufzeit von Weightless W kürzer ist.

Vorteile der LoRaWAN-Technologie

Hier sind einige der herausragenden Vorteile, die die LoRaWAN-Technologie bietet:

- Ultra-Low-Power: LoRaWAN-Geräte können im Energiesparmodus betrieben werden und die Batterie hält mehrere Jahre.

- Außergewöhnliche Reichweite: Reichweitenabdeckung bis zu 10 Meilen in ländlichen Gebieten und 1-3 Meilen in städtischen Umgebungen

- Tiefes Eindringen in den Innenbereich: LoRaWAN-Netzwerke können eine umfassende Abdeckung in Innenräumen bieten, und decken problemlos mehrstöckige Gebäude ab.

- Kostenlose Spectrum-Lizenzierung: Die LoRaWAN-Technologie funktioniert kostenlos (nicht lizenziert) Frequenzen, ohne zusätzliche Frequenzlizenzgebühren.

- Hohe Kapazität: Netzwerkkapazität zur Unterstützung von über einer Million Geräten pro Gateway-Abdeckung.

- Öffentlicher und privater Einsatz: Es ist einfach, sowohl private als auch öffentliche LoRaWAN-Netzwerke mit derselben Software und Hardware bereitzustellen (Endgeräte, Gateways, Antennen).

- End-to-End-Sicherheit: Stark 128 Bit-AES-End-to-End-Verschlüsselung für robuste Sicherheit.

- Kostengünstig: Sehr niedrige Geräte- und Betriebskosten, ideal für den Einsatz großer Geräte

- Ökosystem: LoRaWAN verfügt über ein sehr großes Ökosystem von Geräteherstellern, Anwendungsentwickler, Netzwerkdienstleister, und Lösungsanbieter.

Anwendungsfälle der LoRaWAN-Technologie

Hier sind einige vielversprechende Anwendungsfallkategorien, die perfekt für LoRaWAN geeignet sind:

Intelligente Städte & Dienstprogramme

Städte können öffentliche Infrastruktur wie Zähler effizient vernetzen, Mülleimer, Straßenlichter, Verschmutzungsmonitore. Sogar die Fahrzeug- und Busverfolgung ist möglich und ermöglicht so einen intelligenten Transport. Für Versorgungsunternehmen, Smart Metering im großen Maßstab ist auch im Gasbereich durchaus machbar, Strom- und Wasserzähler.

Lieferkette & Logistik

Logistikunternehmen können den Standort verfolgen, Zustand und Bewegung von Containern, Paletten über mehrere Depots und im Transit. Die Kühlkette kann die Integrität verderblicher Waren gewährleisten. Hafenbetriebe können Kräne verfolgen, Fahrzeuge, Fracht usw.

Intelligente Landwirtschaft & Landwirtschaft

LoRaWAN-Sensoren können sich in landwirtschaftlichen Betrieben ausbreiten, Obstgärten und Weinberge zur Überwachung der Bodenfeuchtigkeit, Anbauumgebung, Lagerbedingungen das ganze Jahr über über Batteriesensoren. Auch Wearables für Tiergesundheit und Ortung sind auf dem Vormarsch.

Anlagenmanagement & Verfolgung

Wertvolle Vermögenswerte wie Ausrüstung, Geräte können standortübergreifend auf Parameter wie die Temperatur überwacht werden, Schocks, Bewegung usw. Verbesserung der Sicherheit, Auslastung und Lebensdauer. Mit LoRaWAN gekennzeichnete Paletten, Boxen optimieren Lagerhäuser.

Industrielles IoT & Sensorüberwachung

Fabriken können zuverlässig eingesetzt werden, Sensoren mit großer Reichweite zur Verfolgung von Vermögenswerten, Sicherheitsmetriken und Produktqualitätsindikatoren auf allen Etagen ohne Kabel oder Batteriewechsel. Sogar entfernte Standorte wie Pipelines, Rigs usw. kann gemessen werden.

Smart Healthcare & Medizinisch

Krankenhäuser können medizinische Geräte und Vermögenswerte wie Rollstühle mithilfe von LoRaWAN effizient verbinden, um eine bessere Nachverfolgung und Nutzung zu ermöglichen. Patientenarmbänder während des Krankenhausaufenthalts verbessern die Arbeitsabläufe, indem sie die Bewegung überwachen. Auch Einrichtungen für betreutes Wohnen profitieren von Standort- und Sturzerkennungsfunktionen, die die Sicherheit verbessern.

MOKOSmart LoRaWAN-Sensoren für Ihre Anwendung

MOKOSmart bietet eine Vielzahl von LoRaWAN-fähigen Sensoren, die sich perfekt für viele IoT-Anwendungen mit großer Reichweite und geringem Stromverbrauch eignen. Zu den MOKOSmart LoRaWAN-Sensoren, die nützlich sein können, gehören::

LoRaWAN PIR-Bewegungssensor: Erkennt Bewegungen und kann zur Anwesenheitsüberwachung verwendet werden, Einbruchwarnungen, Automatisierungsauslöser, und mehr.

LoRaWAN GPS Tracker: Verfolgt den Standort von Vermögenswerten in Echtzeit und kann auch Temperatur und Bewegung überwachen. Nützlich für das Flottenmanagement, Nachverfolgung von Gütern, und Diebstahlprävention.

LoRaWAN Temperatur-Feuchtigkeitssensor: Überwacht Umgebungstemperatur und Luftfeuchtigkeit. Ideal für die Kühlkettenlogistik, HLK-Überwachung, Verfolgung von Lagereinheiten, und Umweltanalytik.

LoRaWAN-Panikknopf: Eine Notfallalarmtaste, die das Personal über Probleme informieren oder Notfallreaktionssysteme aktivieren kann, wenn sie gedrückt wird.

LoRaWAN-Parksensor: Erkennt die Anwesenheit eines Fahrzeugs in einer Parklücke. Ermöglicht intelligente Parkanwendungen und Analysen.

LoRaWAN Smart Badge: Verfolgt den Standort des Personals in Echtzeit und kann auch als Paniktaste zum Versenden von Alarmen dienen. Ideal für das Personalmanagement, Zugangskontrolle, und Sicherheitsanwendungen.

So starten Sie mit der LoRaWAN-Technologie

Bereitstellen LoRaWAN-Lösungen vom Machbarkeitsnachweis bis zum groß angelegten Rollout, Zu den Hauptschritten gehören typischerweise::

- Untersuchen Sie, ob LoRaWAN die Zuverlässigkeit erfüllt, Reichweite und Batterielebensdauer

- Abdeckungsmöglichkeiten über öffentliche Netze verstehen, Community-Netzwerke oder private Bereitstellungen

- Wählen Sie Hardware wie LoRa-Module und LoRaWAN-Sensoren aus

- Überprüfen Sie die Verfügbarkeit des lokalen Netzwerkdienstanbieters oder stellen Sie eigene Gateways bereit

- Verbinden Sie Endgeräte-Hardware über Gateways mit einem LoRaWAN-Netzwerkserver

- Entwickeln Sie Geräteanwendungen und IoT-App-Integration mit Cloud-Diensten

- Testabdeckung und Sensorleistung unter den erwarteten Einsatzbedingungen

Da die LoRaWAN-Abdeckung und die Geräteoptionen schnell wachsen, Jetzt ist ein guter Zeitpunkt, Ihre eigenen innovativen LoRaWAN-Anwendungsfälle zu erkunden.