IoT-Lebenszyklus

Einsetzen: Der Lebenszyklus eines IoT-Geräts beginnt mit dem Moment seiner Bereitstellung (das ist, eingebettet mit Sensoren, Mikroprozessoren, Aktoren, synchronisiert mit einer IoT-Anwendung oder -Software, ein Kommunikationsnetzwerk, und ein Cloud-System, etc.), und die Vergabe von und Identifikationscode.

Monitor: Das bereitgestellte IoT-Gerät dann, überwacht die Person, oder Parameter, oder was auch immer das IoT ist, das das Gerät definiert. Das Gerät wird wiederum von der Hauptsteuerung überwacht und seine Bewegungen werden verfolgt.

Service: Das IoT-Gerät agiert dann im Dienst, indem es seine Funktion ausführt, indem es Daten erfasst und aufzeichnet und in einem Cloud-System speichert.

Verwaltet: Das Gerät kommuniziert dann die vom Cloud-Server erhaltenen Daten mit anderen IoT-Geräten über ein etabliertes Netzwerkprotokoll. Um die Daten mit Hilfe einer IoT-Anwendung zu analysieren und zu nützlichen Ergebnissen zu kommen.

Aktualisieren: Sie müssen das IoT-Gerät regelmäßig aktualisieren, da die Hersteller mit jedem technologischen Fortschritt immer neue Upgrades veröffentlichen. Das IoT-Gerät aktualisiert auch den Benutzer über die IoT-Anwendung als Benutzer-Sensor-Schnittstelle der Sensoren und der Benutzer der Entscheidungen, Information, und Daten erhalten.

Außerbetriebnahme: Denn nichts hält ewig, Ihr IoT-Gerät muss eines Tages außer Betrieb genommen werden.

Die Herausforderungen des Internets der Dinge (IoT) Anwendung

Die Vorteile des IoT sind immens und ich glaube, ganz offensichtlich aber, zusammen mit den enormen Vorteilen, die es mit sich bringt, es wird von verschiedenen Herausforderungen begleitet, einige davon sind unten aufgeführt;

Sicherheit und Privatsphäre

Dies ist wohl das dringendste Problem des IoT. Aufgrund der Notwendigkeit, das IoT mit dem Internet zu verbinden, es gibt Cyberkriminellen die Möglichkeit, auf Informationen zuzugreifen und andere perverse Handlungen durchzuführen, indem sie die IoT-Geräte verwenden, um Zugang zu erhalten. Die laxe Sicherheit, die ein erschreckend großer Prozentsatz der Gerätehersteller bietet, hilft der Situation nicht weiter.

Mit adäquaten Präventivmaßnahmen, Es ist möglich, dieses Problem zu beseitigen, wenn nicht, zumindest etwas verringern. In dieser Hinsicht, Datenschutz ist leider anders. Es ist unvermeidlich, dass bei der Menge an IoT-Geräten potenziell zugängliche Informationen, Privatsphäre wird reduziert.

Weitergabe und Verwaltung von Daten

Das Problem der gemeinsamen Nutzung von Daten besteht aus vielen verschiedenen Themen, die die Anwendung von IoT beeinflussen können. Diese schließen ein;

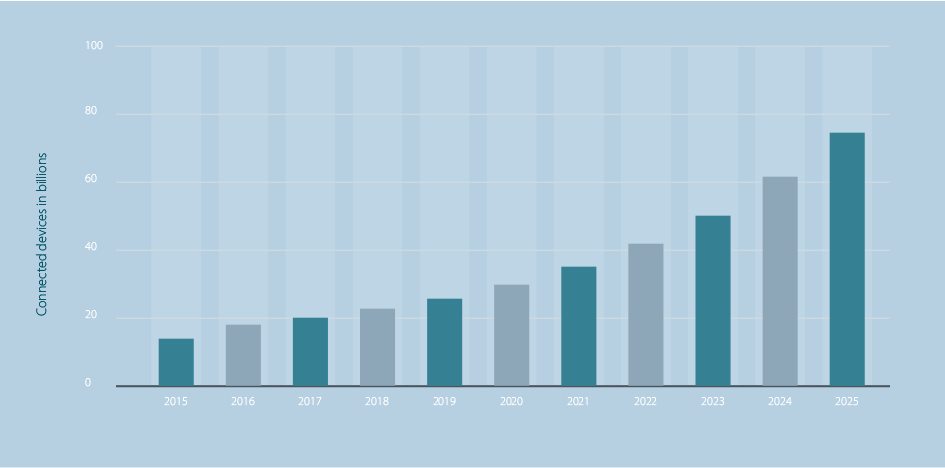

- Das immense und ständig wachsende Datenwachstum in den letzten Jahren.

- Reduzierung der Datenlatenz zwischen Maschine-zu-Maschine-Interaktionen aufgrund des Datenwachstums.

- Eine immer wichtiger werdende Technik beim Teilen von Daten zwischen mehreren Geräten.

Infrastruktur

Das solltest du ab sofort wissen, Die Infrastruktur, die in der Lage ist, solche immensen Datenmengen weltweit effektiv zu verarbeiten, ist noch nicht allgemein verfügbar.

Wie funktionieren IoT-Geräte?

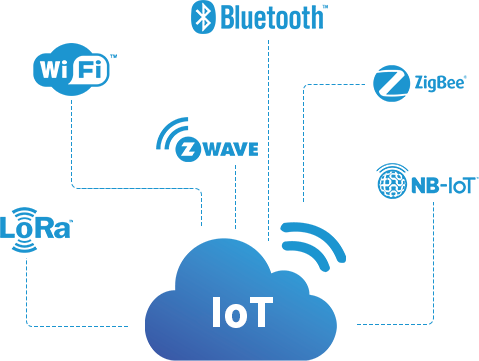

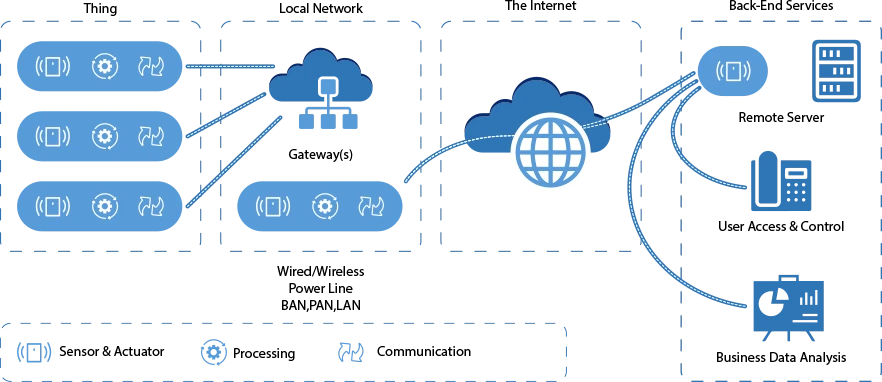

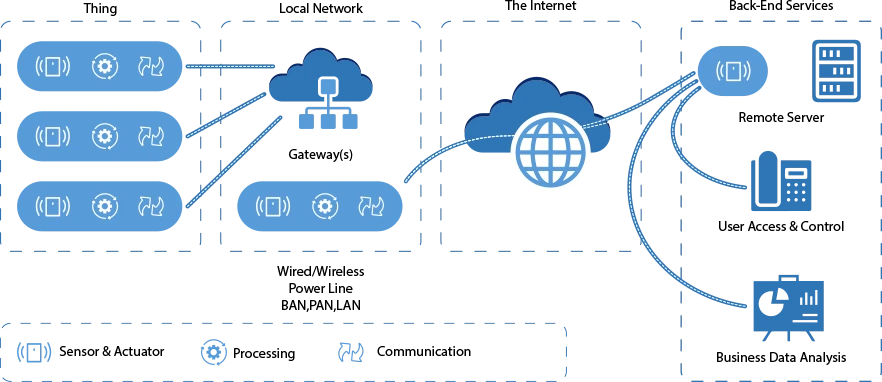

Die Arbeitsmechanismen und Methodik von IoT-Geräten sind in der Theorie recht einfach. IoT-Geräte sind mit einem lokalen Netzwerk verbunden, mit den Sensoren, mit denen sie ausgestattet sind, sie sammeln Daten aus ihrer physischen Umgebung, und diese Daten werden dann über das Internet oder ein etabliertes Datenübertragungsprotokoll an Cloud-Server übertragen.

Außerdem, Die auf dem Cloud-Server gespeicherten Daten werden dann von der IoT-Anwendung analysiert und dem Endbenutzer über eine Benutzeroberfläche in Form eines Dashboards auf einem Computer oder Tablet bereitgestellt.

Der Endbenutzer kann, im Gegenzug, auf diese Informationen reagieren und Daten an den Cloud-Server übermitteln, der die Informationen wiederum an die IoT-Geräte überträgt.

Der größte Teil dieser Operation wird in Echtzeit ausgeführt; die Übertragung von Informationen ist eine Zwei-Wege-Kommunikation, die den Betrieb von IoT-Geräten unterstützt. Verschiedene Komponenten bilden ein IoT, alle müssen vorhanden sein, um den reibungslosen Betrieb der Geräte zu gewährleisten, Sie beinhalten; das IoT-Gerät, lokales Netzwerk, das Internet, und Back-End-Server.

Was ist das Schicksal von IoT-erworbenen Daten??

Der Prozess, den Daten durchlaufen, nachdem sie von IoT-Geräten gesammelt wurden, kann in Phasen unterteilt werden;

zuerst, die erfassten Daten werden an die Hauptanwendung gesendet, um sie entweder weiterzuleiten oder zu konsumieren. Das kann in Echtzeit passieren, oder es kann in Chargen gesendet werden. Die Datenkommunikation ist auch teilweise, abhängig vom Gerätetyp, das Netzwerk und der Stromverbrauch, etc.

Als nächstes steht die Speicherung der Daten an, je nachdem, ob die Daten stapelweise oder in Echtzeit erfasst werden, die Daten werden mit Datenbanksystemen wie Cassandra . ordnungsgemäß gespeichert. Es verfügt über Knoten, die Transaktionen sofort verarbeiten können und selbst wenn ein Knoten aus dem einen oder anderen Grund verloren geht, der Rest des Clusters kann weiterhin Daten verarbeiten, ohne betroffen zu sein, Sicherstellen, dass im Laufe der Zeit keine Daten verloren gehen

Und zuletzt, Analyse der gespeicherten Daten, Daten, die im Laufe der Zeit gespeichert wurden, werden sortiert, nach Trends suchen, die im Laufe der Zeit stattfinden.

Kann IoT ohne Internetverbindung funktionieren??

Mit dem Internet im Namen, IoT (Internet der Dinge), Es ist leicht zu schlussfolgern, dass es ohne Internetverbindung unmöglich sein sollte, aber, das stimmt nur bedingt. Die IoT-Systeme sind intelligente Gadgets, die die physische Welt beobachten können, Sammeln nützlicher Informationen aus seiner Umgebung, die ihm bei einer entscheidung helfen. Und dafür, Kommunikation ist gefragt.

IoT-Geräte können ohne die Nutzung des Internets funktionieren, durch eine Verbindung mit anderen Geräten, um ein lokales Netzwerk zu bilden, mit denen bestimmte Aufgaben automatisiert werden können. Es kann mit direkten Befehlen oder durch Ändern seiner Konfiguration interagiert werden, aber es ist unmöglich, aus der Ferne darauf zuzugreifen. Für den Fernzugriff auf das System, das Internet wäre erforderlich.

Methoden, die ergriffen werden könnten, um IoT-Geräte und -Systeme zu verhindern

Die Anwendung von IoT ist überall, wie IoT-Anwendungen im Smart Home, oder IoT-Anwendungen im Gesundheitswesen und in der Industrie. Mit dem Komfort, den das IoT bietet, birgt es auch Sicherheitsrisiken, die zur Kompromittierung Ihrer Daten führen können. Dies liegt an den laxen Anforderungen an Passwörter für diese Geräte, oder Ressourcenbeschränkungen, das macht es leicht, von Cyberkriminellen ins Visier genommen zu werden. jedoch, Es gibt Möglichkeiten, um sicherzustellen, dass Sie die Vorteile von IoT nutzen können, bei gleichzeitiger Minimierung von Sicherheitsrisiken, sowie;

- Stellen Sie sicher, dass Ihr Router und Ihre Geräte von den Standardpasswörtern geändert werden, und erhalten jeweils neue und einzigartige Passwörter.

- Es ist wichtig, das Gerät ständig zu aktualisieren, da Sicherheitspatches hätten vorgenommen werden können, die die Sicherheit des Geräts weiter stärken.

- Achten Sie darauf, keine sensiblen/wichtigen E-Mail-Konten mit dem Gerät zu verbinden, wenn eine E-Mail benötigt wird, dann kann noch ein persönlicher erstellt werden, und vor allem nur für das Gerät.

- Dies gilt auch für alle Kredit- und Debitkarten, Es ist zwingend erforderlich, für diese Geräte separate Karten zu haben, wenn es sein muss.

Es gibt weitere Maßnahmen, die ergriffen werden könnten, um die Geräte selbst zu schützen, sowie;

- Implementierung spezieller IoT-Sicherheit während der Designphase der Geräte.

- Die Verwendung von PKI und digitalen Zertifikaten, PKI verwendet ein asymmetrisches Kryptosystem mit zwei Schlüsseln, das die Verschlüsselung und Entschlüsselung privater Nachrichten und Interaktionen mit der Verwendung digitaler Zertifikate erleichtert

- Ebenfalls, die Verwendung von Netzwerksicherheiten und API (Anwendungsprogrammschnittstelle) tragen massiv zum Schutz von IoT-Geräten bei.